Locky & Co • Gezielte Angriffe auf Unternehmen

Seit einigen Tagen werden Unternehmen gezielt mit Verschlüsselungs-Trojanern angegriffen. Besonders erwähnenswert sind hier die Trojaner „Petya“ und „Samsa“.

Während Petya seit Mitte März 2016 im deutschsprachigen Raum aktiv ist, wurde der Trojaner „Samsa“ bisher hauptsächlich in den USA gesichtet.

Auffälligkeiten von „Petya“

- Es sind gezielte Angriffe auf Unternehmen.

- Die Angreifer recherchieren auf der Internetseite ihrer Opfer nach plausiblen Zielen.

- Vor dem Versenden wird die E-Mail höchst wahrscheinlich von Hand angepasst.

- Die Unternehmen müssen in keiner Weise exponiert sein.

Auffälligkeiten von „Samsa“

- Greift gezielt Unternehmen an.

- Fängt nach dem Befall nicht sofort mit der Verschlüsselung an, sondern infiziert über das Netzwerk möglichst viele Rechner und Server.

- Sucht gezielt nach Datensicherungen, um diese zu löschen bzw. ebenfalls zu verschlüsseln.

- Fängt erst dann an zu verschlüsseln, wenn möglichst viele Rechner infiziert sind.

- Stellt hohe Geldforderungen.

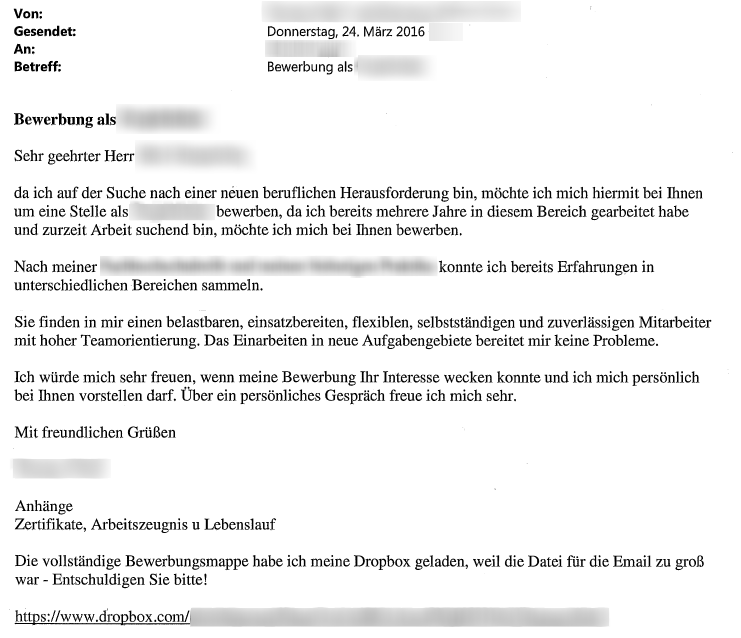

Ein Beispiel für einen erfolgreichen Angriff Mitte März 2016 durch „Petya“:

Die Personalabteilung eines deutschen Unternehmens wird Opfer eines Angriffs durch einen Verschlüsselungstrojaner:

Für den Mitarbeiter des Unternehmens geht eine Bewerbung ein. E-Mail Adresse und Anrede sind korrekt. Die Bewerbung bezieht sich auf eine tatsächlich ausgeschriebene Stelle. Der Angriff erfolgt nicht über einen Anhang, sondern über einen Dropbox-Link.

Die Konsequenzen

Unternehmen müssen damit rechnen, dass sie gezielt angegriffen werden. Eigene Wahrnehmungen, wie „Wer kann denn schon etwas von uns wollen?“ und „Wir sind doch in keiner Weise für Angreifer interessant!“ können trügerisch sein.

Unternehmen sind darauf angewiesen, auf ihren Internetseiten Kontaktangebote zu machen. Dazu gehören in erster Linie Bewerbungen, aber auch Ausschreibungen und vieles andere mehr. Hier werden E-Mail Adressen genannt, Ansprechpartner und Themen.

Offenbar erkennen Angreifer das Potential dieser Informationen und fangen an, es zu nutzen. Hält man sich das vor Augen und betrachtet den hier geschilderten Fall, dann wird klar, dass das Öffnen von Mails und Anhängen zum Glücksspiel werden kann.

Hintergrund-Informationen und Maßnahmen

In einer mehrteiligen Artikelserie klären wir Fragen rund um Verschlüsselungs-Trojaner und geben praktische Tipps für den Umgang mit den Gefahren:

Teil 1: Die wichtigsten Fragen

Teil 2: Die Datensicherung als Rettungsanker bei Krypto-Trojanern

Teil 3: Präventive, einmalige Maßnahmen - die Infektion verhindern

Teil 4: Sonstige präventive Maßnahmen - die Infektion verhindern (in Vorbereitung)

Weitere Infos zum Thema

Teil 1: Die wichtigsten Fragen

Teil 2: Die Datensicherung als Rettungsanker bei Krypto-Trojanern

Teil 3: Präventive, einmalige Maßnahmen - die Infektion verhindern

Teil 4: Sonstige präventive Maßnahmen - die Infektion verhindern (in Vorbereitung)

| Schutz vor Locky - Kennenlern-Angebot |

|

Sie möchten wissen ob Sie einen ausreichenden Schutz vor Locky & Co haben? Wir helfen Ihnen kostenlos und unverbindlich! |

|

So gehen wir vor:

|

|

Umfang: 4 Stunden. Kostenlos und ohne weitere Verpflichtungen. Für: Unternehmen mit mindestens 10 Arbeitsplätzen |